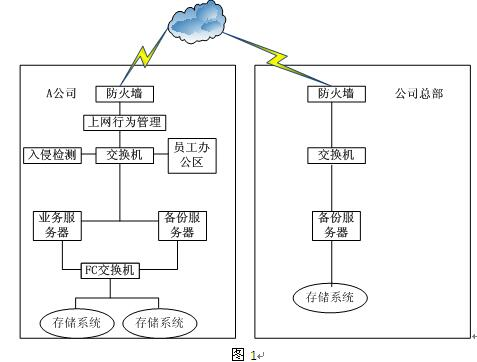

【说明】图1为A公司和公司总部部分网络拓扑。

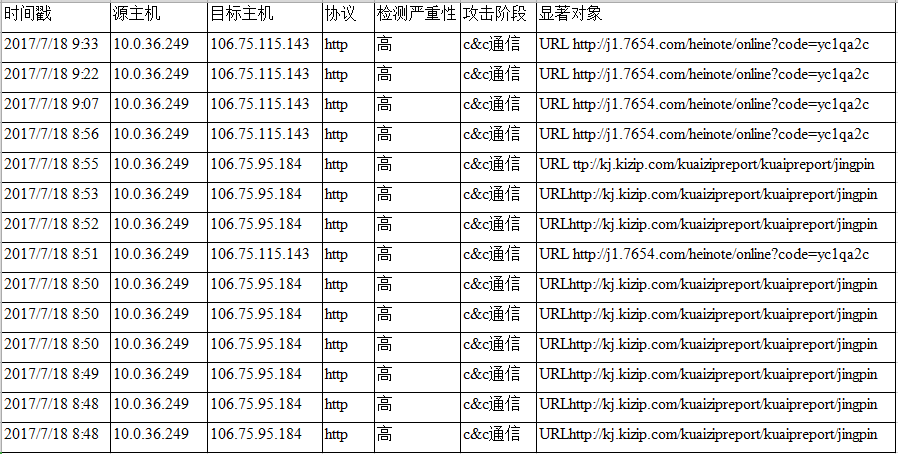

【问题1】(4分,每空2分)网络威胁会导致非授权访问、信息泄露、数据被破坏等网络安全事件发生,其常见网络威胁包括窃听、拒绝服务、病毒、木马、(1)等, 常见网络安全防范措施包括访问控制、审计、身份认证、数字签名、(2)、 包过滤和检测等。(1)备选:A.数据完整性破坏B.物理链路破坏C.机房破坏D.电路干扰(2)备选:A.数据格式转换B.电磁防护C.违规外联控制D.数据加密【问题2】(6分,每空2分)某天,网络管理员在入侵检测设备.上发现图2所示网络威胁日志,从该日志可判断网络威胁为 (3), 网络管理员应采取(4)、(5)等合理有效措施进行处理。

(3)备选:A.跨站脚本攻击B.拒绝服务C.木马D. sql注入 (4)~(5)备选:A.源主机安装杀毒软件并查杀B.目标主机安装杀毒软件并查杀C.将上图所示URL加入上网行为管理设备黑名单D.将上图所示URL加入入侵检测设备黑名单E.使用漏洞扫描设备进行扫描【问题3】(5分)根据业务发展,购置了一套存储容量为30TB存储系统,给公司内部员工每人配备2TB网盘,存储管理员预估近一年内,员工对网盘平均使用空间不超过200GB,为节省成本,启用了该存储系统自动精简(Thin provisioning不会一次性全部分配存储资源,当存储空间不够时,系统会根据实际所需要容量,从存储池中多次少量扩展存储空间)配置功能,为100个员工提供网盘服务。请简要叙述存储管理员使用自动精简配置优点和存在风险

正确答案及解析

正确答案

解析

【问题1】(4分,每空2分)(1)A (2)D【问题2】(6分,每空2分)(3)B (4)AC【问题3】(5分)优点:有助于简化存储设备管理工作,降低工作量。 提高生产效率和系统性能,缩短服务器和应用程序停机时间。降低系统购置和运行成本。风险:管理员必须跟踪系统实际容量使用状态,避免出现磁盘空间不足问题。

【解析】

【问题1】(4分,每空2分)从"其常见网络威胁包括窃听、拒绝服务、病毒、木马"这些信息可以了解,选项中应该是一个与之类似,只有A选项最合适。从"常见网络安全防范措施包括访问控制、审计、身份认证、数字签名"等信息可以看出,D选项最合适。【问题2】(6分,每空2分)从图中显示信息来看,一个源地址不断在很短时间内向两个目标地址发送大量连接请求,因此应该是一种拒绝服务攻击行为。跨站脚本攻击并不需要在短时间内容大量发送连接请求。也看不到注入代码和链接。解决方法就是源主机可能感染病毒或者被远程主机控制,因此只能在源主机上进行相关操作。为了减轻访问压力,可以使用上网行为管理设备对某个目标地址或者网址进行控制,限制并发连接数等。【问题3】(5分)自动精简配置是一种新容量分配技术,不会一次性划分过大空间给某项应用,而是根据该项应用实际所需要容量,多次少量分配给应用程序,当该项应用所产生数据增长,分配容量空间已不够时候,系统会再次从后端存储池中补充分配一部分存储空间。

你可能感兴趣的试题

( )a method of obtaining early feedback on requirements by providing aworking model of the expected product before actually building it.

-

- A.Prototypes

- B.Object oriented

- C.Structure

- D.Iterative methoD

- 查看答案

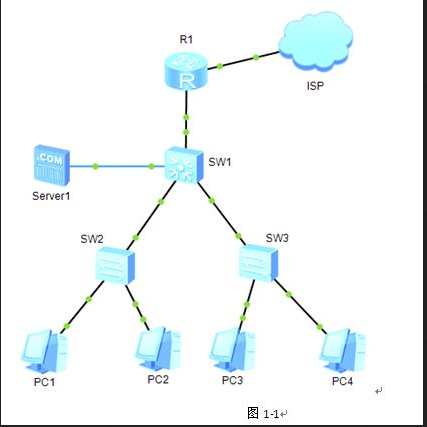

【说明】

某公司现有网络拓扑结构如图1-1所示。该网络中使用交换机SW1为三层交换机,SW2和SW3均为二层智能交换机。

【问题4】(4分)

为了对用户上网行为进行监管,需要在SW1与R1之间部署(9)。

(9)备选答案:

A.FW(防火墙) B.IDS(入侵检测系统) C.堡垒机 D.上网行为管理

随着公司各部门成员增加,某些时候部分员工获取到IP地址和真实DHCP分出来IP不一致,为了避免这种情况可以在交换机上开启(10)功能。

(10)备选答案:

A.dhcp snooping B. broadcast-suppression C. loopback-detect

- 查看答案

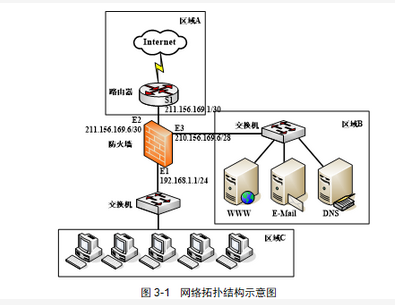

阅读下列说明,回答问题1至问题5,将解答填入答题纸对应栏内。 【说明】 攻克要塞教育中心在部署计算机网络时采用了一款硬件防火墙,该防火墙带有三个以太网络接口,其网络拓扑如图3-1所示。

【问题1】(8分)

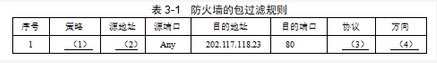

防火墙包过滤规则默认策略为拒绝,表3-1给出防火墙包过滤规则配置。若要求内部所有主机能使用IE浏览器访问外部IP地址202.117.118.23Web服务器,为表中(1)~(4)空缺处选择正确答案,填写在答题纸相应位置。(1)备选答案:A.允许 B.拒绝(2)备选答案:A.192.168.1.0/24 B.211.156.169.6/30 C.202.117.118.23/24(3)备选答案:A.TCP B.UDP C.ICMP(4)备选答案:A.E3E2 B.E1E3 C.E1E2

【问题2】(6分)

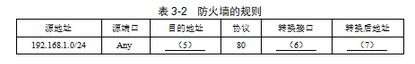

内部网络经由防火墙采用NAT方式与外部网络通信,表3-2中(5)~(7)空缺处选择正确答案,填写在答题纸相应位置。(5) 备选答案:A.192.168.1.0/24 B.anyC.202.117.118.23/24(6)备选答案: A.E1 B.E2 C.E3(7)备选答案: A.192.168.1.1 B.210.156.169.6C.211.156.169.6

【问题3】(2分)

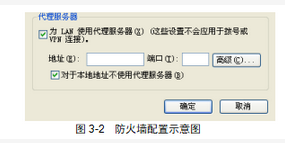

图3-1中 (8)适合设置为DMZ区。(8)备选答案:A.区域A B.区域B C.区域C【问题4】(4分)防火墙上配置信息如图3-2所示。要求启动HTTP代理服务,通过HTTP缓存提高浏览速度,代理服务端口为3128,要使主机PC1使用HTTP代理服务,其中“地址”栏中内容应填写为 (9) ,“端口”栏中内容应填写为 (10) 。

【问题5】(4分)

NAT和HTTP代理分别工作在 (11) 和 (12) 。(11)备选答案:A.网络层 B.应用层 C.服务层(12)备选答案:A.网络层 B.应用层 C.服务层

- 查看答案

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应解答栏内。

【说明】

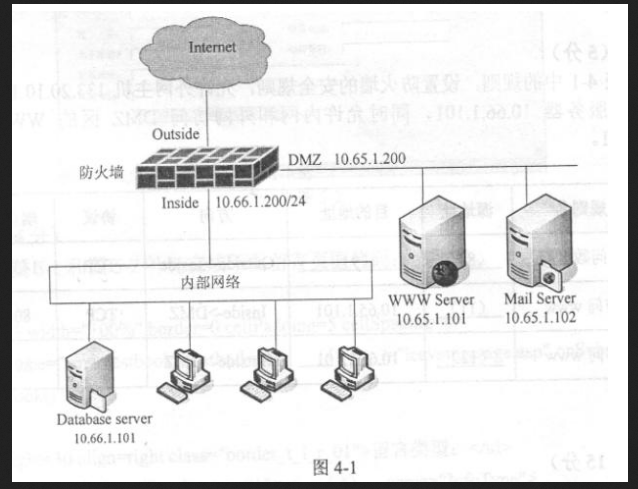

某企业采用PIX防火墙保护公司网络安全,网络结构如图4-1所示。

【问题1】(4分)

防火墙一般把网络区域划分为内部区域(trust区域)、外部区域(untrust区域)以及(1),其中在这个网络区域内可以放置一些公开服务器,下列(2)服务器不适合放在该区域。

空(2)备选答案:

A.Web

B.FTP

C.邮件

D.办公自动化(OA)

【问题2】(2分)

衡量防火墙性能主要参数有并发连接数、用户数限制、吞吐量等,其中最重要参数是(3),它反映出防火墙对多个连接访问控制能力和连接状态跟踪能力,这个参数大小直接影响到防火墙所能支持最大信息点数。

空(3)备选答案:

A.并发连接数

B.用户数限制

C.吞吐量

D.安全过滤带宽

【问题3】(4分)

设置防火墙接口名称,并指定安全级别,安全级别取值范围为0~100,数字越大安全级别越高。要求设置:ethemet0命名为外部接口outside,安全级别是0;ethernet1命名为内部接口inside,安全级别是100;ethernet2命名为中间接口dmz,安全级别为50。

请完成下面命令。

…

PLX#config terminal

PLX (config)#nameif ethemet0 (4) security0

PLX (config)#nameif ethernet1 inside (5)

PLX (config)#nameif ethemet2 (6) (7)

…

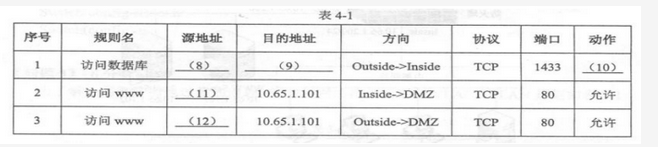

【问题4】(5分)

编写表4-1中规则,设置防火墙安全规则,允许外网主机133.20.10.10访问内网数据库服务器10.66.1.101,同时允许内网和外网访问DMZ区WWW服务器10.65.1.101。

- 查看答案

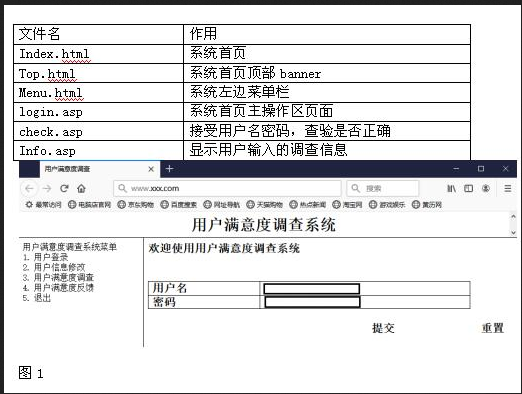

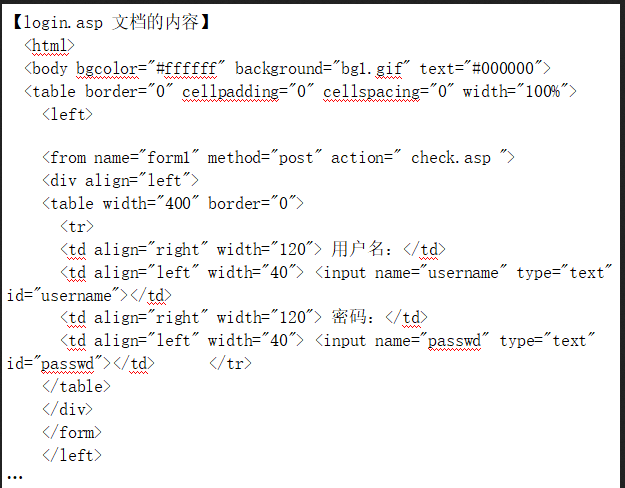

阅读以下说明,回答问题一,并将解答填入答题纸对应解答栏中。 某公司用ASP 实现了用户满意度调查网页,系统几个主要文件及作用如表1所示, 网页效果如图1 所示。

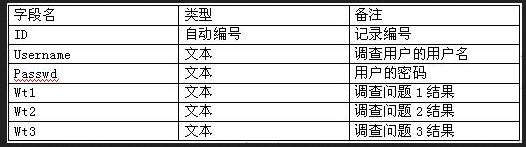

用户调查数据库表info表结构如表2所示:

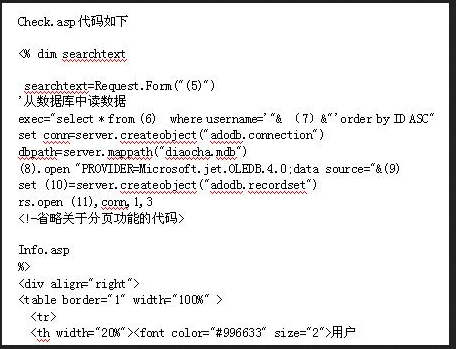

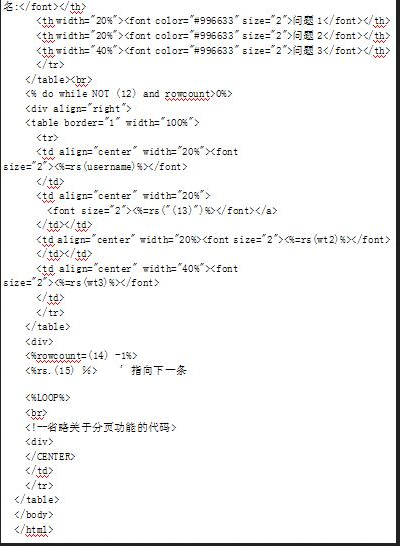

问题1:完成下列代码填空

备选答案:A.用户满意度调查 B. rs C. username

D. </frameset> E. dbpathF.Conn G.exec H. top.html I.info J. login.asp K.searchtext L. rs.EOF M. MoveNext N.wt1 O. rowcount

- 查看答案