阅读以下说明,回答问题1~3,将解答填入答题纸对应栏内。

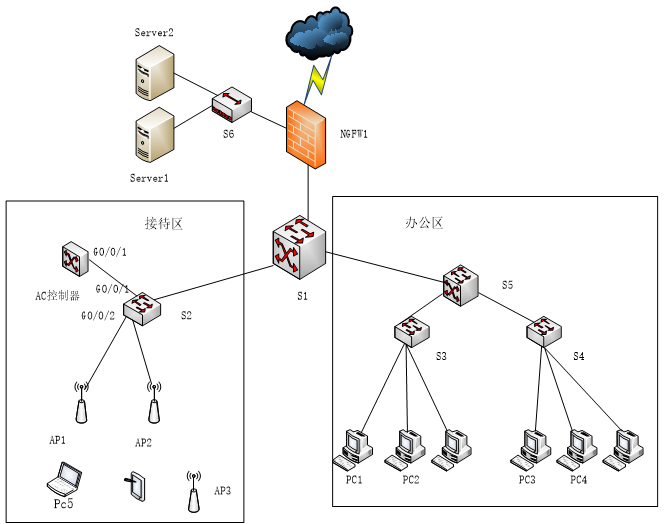

某公司网络拓扑如下图所示,随着业务发展,接待区wifi接入设备过多,导致掉线不稳定。网络管理员提出进行改造,设计了如下图所示接待区网络。

问题3 (10分) AC控制器在网络中有两种部署方式,分别是旁挂式和直连式。本例中AC部署方式是(5),在使用AC+AP组网方式中,AC与AP之间管理数据流是通过(6)传输,这个协议支持两种操作模式:SPlit MAC和(7)。在(7)模式下,业务数据流是通过(8)帧格式传输。在已经部署了AC网络中,为了提高扩展性和性价比,通常AP选择用(9)

备选答案

(6) A.CAPWAP B.直接转发 C.打上管理Vlantag D.打上数据Vlantag

(8) A.802.3 B.802.1x C.802.11b D.802.11i

(9)A.fat AP B.fit AP

正确答案及解析

正确答案

解析

AC有直连式组网和旁挂式组网两种方式。

AC承载管理流和数据业务流,管理数据流必须封装在CAPWAP(Control And Provisioning of Wireless Access Points)隧道传输,数据流可以根据实际情况选择是否封装在CAPWAP隧道中传输。CAPWAP有两种操作模式:SPlit MAC和Local MAC。

1.在Split MAC模式下,所有二层无线业务数据和管理数据都被CAPWAP协议封装,通过隧道传输,用于AC和AP之间交互,工作站业务数据流被AP直接封装,转发给AC。

在这种模式下,无线报文无需经过报文转换,交给AC处理。

2.在Local MAC模式下,允许数据帧用本地桥或者使用802.3帧形式转发。二层无线管理帧在AP本地处理,然后再转发给AC。工作组传送无线业务数据在AP中被转换成802.3数据帧进行传输。

通常数据流不选择隧道,而是直接转发。

CAPWAP定义了无线接入点(AP)与无线控制器(AC)之间通信规则,为实现AP和AC之间互通性提供通用封装和传输机制。

所谓胖AP,通常就是无线路由器。与纯AP区别在于,除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,防火墙等安全功能。

瘦AP:瘦AP是"代表自身不能单独配置或者使用无线AP产品,这种产品仅仅是一个WLAN系统一部分,需要AC进行控制和管理,自身可以实现零配置"。

【解析】

AC有直连式组网和旁挂式组网两种方式。

AC承载管理流和数据业务流,管理数据流必须封装在CAPWAP(Control And Provisioning of Wireless Access Points)隧道传输,数据流可以根据实际情况选择是否封装在CAPWAP隧道中传输。CAPWAP有两种操作模式:SPlit MAC和Local MAC。

1.在Split MAC模式下,所有二层无线业务数据和管理数据都被CAPWAP协议封装,通过隧道传输,用于AC和AP之间交互,工作站业务数据流被AP直接封装,转发给AC。

在这种模式下,无线报文无需经过报文转换,交给AC处理。

2.在Local MAC模式下,允许数据帧用本地桥或者使用802.3帧形式转发。二层无线管理帧在AP本地处理,然后再转发给AC。工作组传送无线业务数据在AP中被转换成802.3数据帧进行传输。

通常数据流不选择隧道,而是直接转发。

CAPWAP定义了无线接入点(AP)与无线控制器(AC)之间通信规则,为实现AP和AC之间互通性提供通用封装和传输机制。

所谓胖AP,通常就是无线路由器。与纯AP区别在于,除无线接入功能外,一般具备WAN、LAN两个接口,多支持DHCP服务器、DNS和MAC地址克隆,防火墙等安全功能。

瘦AP:瘦AP是"代表自身不能单独配置或者使用无线AP产品,这种产品仅仅是一个WLAN系统一部分,需要AC进行控制和管理,自身可以实现零配置"。

你可能感兴趣的试题

Anetwork attack is an attempt to gain(71)access to an organization’s network,with the objective of stealing data or performing other malicious activities.Plagiarism is A(72)-of-service(DoS)attack is a cyber-attack in which the attacker seeks to make a machine or network resource unavailable to its intended users by temporarily or indefinitely disrupting services of a host connected to a network.In the case of a simple attack,a(73)could have a simple rule added to deny all incoming traffic from the attackers,based on protocols,ports,or the originating IP addresses.In a(74)DoS(DDoS)attack wangwangwang,the incoming traffic flooding the victim originates from(75)different sources.This effectively makes it impossible to stop the attack simply by blocking a single source 问题1:

A.unauthorized

B.authorized

C.normal

D.frequent

问题2:

A.defense

B.denial

C.detection

D.decision

问题3:

A.firewall

B.router

C.gateway

D.switch

问题4:

Adamaged

B.descriptive

C.distributed

D.demanding

问题5:

A.two

B.many

C.much

D.ten

- 查看答案

以下关于信息化项目成本估算的描述中,不正确的是( )。

-

- A.项目成本估算指设备采购、劳务支出等直接用于项目建设的经费估算

- B.项目成本估算需考虑项目工期要求的影响,工期要求越短成本越高

- C.项目成本估算需考虑项目质量要求的影响,质量要求越高成本越高

- D.项目成本估算过粗或过细都会影响项目成本

- 查看答案

《中华人民共和国数据安全法》由中华人民共和国第十三届全国人民代表大会常务委员会第二十九次会议审议通过,自( )年 9 月 1 日起施行。

-

- A.2019

- B.2020

- C.2021

- D.2022

- 查看答案

某存储系统规划配置 25 块 8TB 磁盘,创建 2 个 RAID6 组,配置 1 块热备盘,则该存储系统实际存储容量是( )。

-

- A.200T

- B.192TB

- C.176TB

- D.160TB

- 查看答案

以下关于层次化网络设计模型的描述中,不正确的是( )。

-

- A.终端用户网关通常部署在核心层,实现不同区域间的数据高速转发

- B.流量负载和 VLAN 间路由在汇聚层实现

- C.MAC 地址过滤、路由发现在接入层实现

- D.接入层连接无线 AP 等终端设备

- 查看答案