甲公司是一个有120 人的软件公司,为加强安全管理,甲公司对公司内局域网采取了如下措施:安装隔离网闸限制对 Internet 的访问;安装过滤软件禁止邮件被发送到Internet;对堆叠在一起的3台 48口交换机的每个已连接端口,绑定MAC 地址和IP 地址,限制无关计算机访问局域网;每台计算机只安装 DVDROM并取消 USB口以防止公司重要文档被拷贝。但公司发现,这些措施没能阻止公司机密文档的泄露。

一个明显且主要的漏洞是( )。

即使没有上述漏洞, 员工也可以将自己的笔记本计算机连接到公司局域网上,拷贝相关文档,其可行的手段是( )。

问题1选项

A.隔离网闸不能阻止信息传送

B.员工可建立FTP 服务器外传文档

C.没有设置进入网络的密码系统

D.没有限制交换机上未用的端口

问题2选项

A.秘密修改交换机的配置

B.盗用别人的密码进入网络

C.在笔记本计算机上实施MAC 地址克隆

D.绕开交换机直接与服务器相连接

正确答案及解析

正确答案

解析

答案: D、C。

本题考查访问控制的基本知识。

题中所述安全措施是一个初级的、具有一定效果的安全方案,但是存在一个明显的漏洞,就是只对已经使用的交换机端日进行了限制,而对交换机上未启用的端口没有限制。这样,员工或其他人就可以将一台计算机连接到一个以前未启用的交换机端口上,自由地访问局域网,拷贝文档。

堵塞上述漏洞后,仍然存在漏洞,即MAC地址克隆。这在Windows下实施比较容易,只要知道原来每个端口上绑定的是哪个MAC地址,就可通过查询正在使用的计算机即可获知。MAC地址克隆的具体方法此处不作介绍。

包含此试题的试卷

你可能感兴趣的试题

( )a method of obtaining early feedback on requirements by providing aworking model of the expected product before actually building it.

-

- A.Prototypes

- B.Object oriented

- C.Structure

- D.Iterative methoD

- 查看答案

【说明】

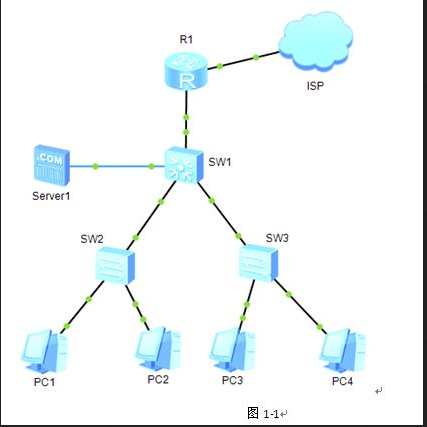

某公司现有网络拓扑结构如图1-1所示。该网络中使用交换机SW1为三层交换机,SW2和SW3均为二层智能交换机。

【问题4】(4分)

为了对用户上网行为进行监管,需要在SW1与R1之间部署(9)。

(9)备选答案:

A.FW(防火墙) B.IDS(入侵检测系统) C.堡垒机 D.上网行为管理

随着公司各部门成员增加,某些时候部分员工获取到IP地址和真实DHCP分出来IP不一致,为了避免这种情况可以在交换机上开启(10)功能。

(10)备选答案:

A.dhcp snooping B. broadcast-suppression C. loopback-detect

- 查看答案

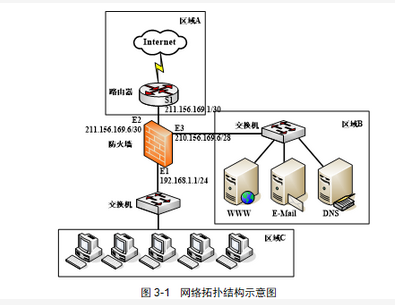

阅读下列说明,回答问题1至问题5,将解答填入答题纸对应栏内。 【说明】 攻克要塞教育中心在部署计算机网络时采用了一款硬件防火墙,该防火墙带有三个以太网络接口,其网络拓扑如图3-1所示。

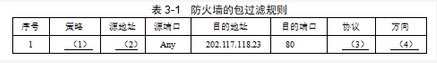

【问题1】(8分)

防火墙包过滤规则默认策略为拒绝,表3-1给出防火墙包过滤规则配置。若要求内部所有主机能使用IE浏览器访问外部IP地址202.117.118.23Web服务器,为表中(1)~(4)空缺处选择正确答案,填写在答题纸相应位置。(1)备选答案:A.允许 B.拒绝(2)备选答案:A.192.168.1.0/24 B.211.156.169.6/30 C.202.117.118.23/24(3)备选答案:A.TCP B.UDP C.ICMP(4)备选答案:A.E3E2 B.E1E3 C.E1E2

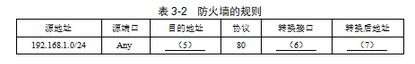

【问题2】(6分)

内部网络经由防火墙采用NAT方式与外部网络通信,表3-2中(5)~(7)空缺处选择正确答案,填写在答题纸相应位置。(5) 备选答案:A.192.168.1.0/24 B.anyC.202.117.118.23/24(6)备选答案: A.E1 B.E2 C.E3(7)备选答案: A.192.168.1.1 B.210.156.169.6C.211.156.169.6

【问题3】(2分)

图3-1中 (8)适合设置为DMZ区。(8)备选答案:A.区域A B.区域B C.区域C【问题4】(4分)防火墙上配置信息如图3-2所示。要求启动HTTP代理服务,通过HTTP缓存提高浏览速度,代理服务端口为3128,要使主机PC1使用HTTP代理服务,其中“地址”栏中内容应填写为 (9) ,“端口”栏中内容应填写为 (10) 。

【问题5】(4分)

NAT和HTTP代理分别工作在 (11) 和 (12) 。(11)备选答案:A.网络层 B.应用层 C.服务层(12)备选答案:A.网络层 B.应用层 C.服务层

- 查看答案

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应解答栏内。

【说明】

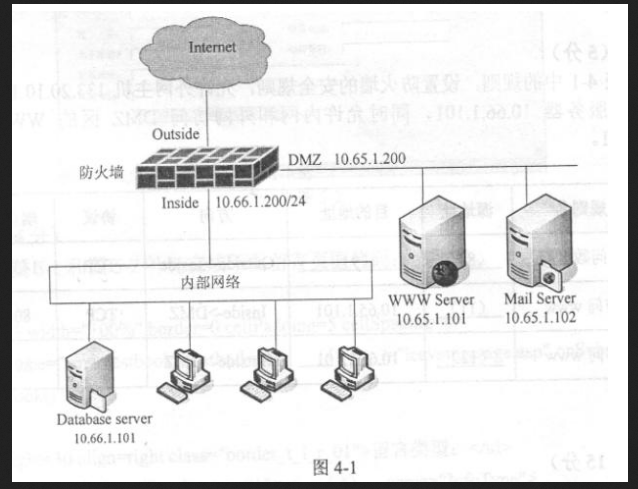

某企业采用PIX防火墙保护公司网络安全,网络结构如图4-1所示。

【问题1】(4分)

防火墙一般把网络区域划分为内部区域(trust区域)、外部区域(untrust区域)以及(1),其中在这个网络区域内可以放置一些公开服务器,下列(2)服务器不适合放在该区域。

空(2)备选答案:

A.Web

B.FTP

C.邮件

D.办公自动化(OA)

【问题2】(2分)

衡量防火墙性能主要参数有并发连接数、用户数限制、吞吐量等,其中最重要参数是(3),它反映出防火墙对多个连接访问控制能力和连接状态跟踪能力,这个参数大小直接影响到防火墙所能支持最大信息点数。

空(3)备选答案:

A.并发连接数

B.用户数限制

C.吞吐量

D.安全过滤带宽

【问题3】(4分)

设置防火墙接口名称,并指定安全级别,安全级别取值范围为0~100,数字越大安全级别越高。要求设置:ethemet0命名为外部接口outside,安全级别是0;ethernet1命名为内部接口inside,安全级别是100;ethernet2命名为中间接口dmz,安全级别为50。

请完成下面命令。

…

PLX#config terminal

PLX (config)#nameif ethemet0 (4) security0

PLX (config)#nameif ethernet1 inside (5)

PLX (config)#nameif ethemet2 (6) (7)

…

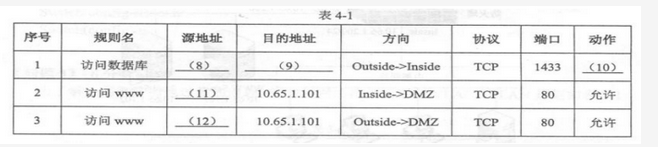

【问题4】(5分)

编写表4-1中规则,设置防火墙安全规则,允许外网主机133.20.10.10访问内网数据库服务器10.66.1.101,同时允许内网和外网访问DMZ区WWW服务器10.65.1.101。

- 查看答案

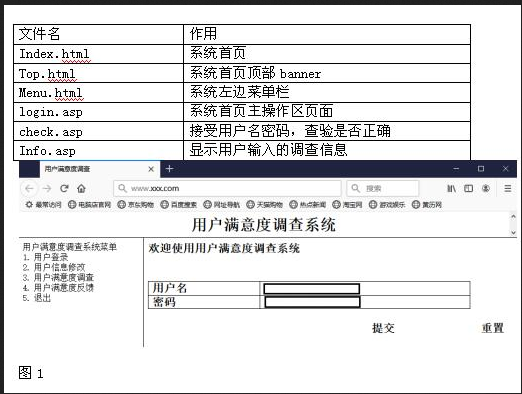

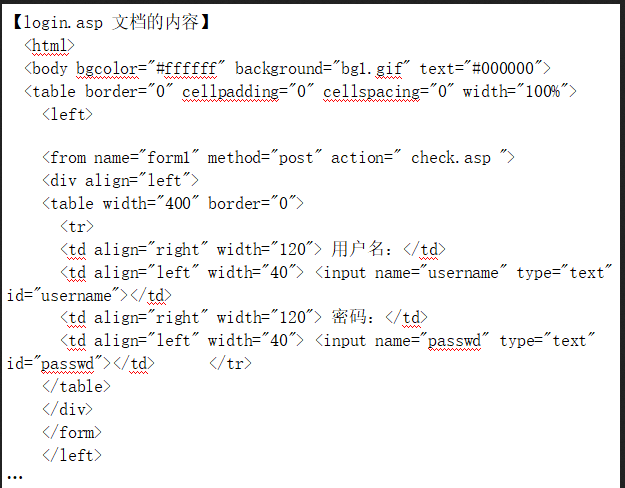

阅读以下说明,回答问题一,并将解答填入答题纸对应解答栏中。 某公司用ASP 实现了用户满意度调查网页,系统几个主要文件及作用如表1所示, 网页效果如图1 所示。

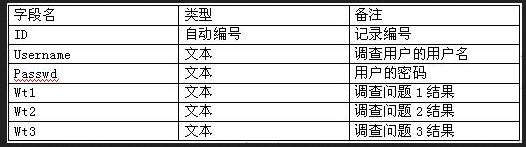

用户调查数据库表info表结构如表2所示:

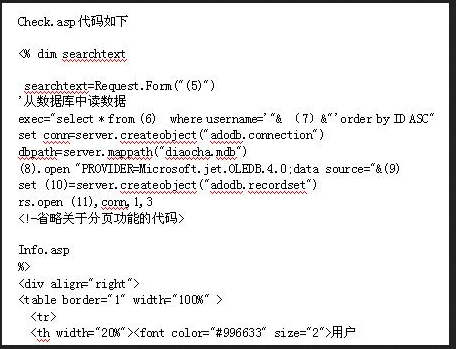

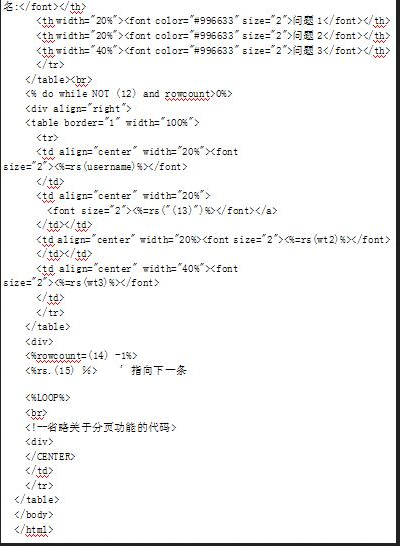

问题1:完成下列代码填空

备选答案:A.用户满意度调查 B. rs C. username

D. </frameset> E. dbpathF.Conn G.exec H. top.html I.info J. login.asp K.searchtext L. rs.EOF M. MoveNext N.wt1 O. rowcount

- 查看答案